科技愈發達 黑客愈難搞

「系統有漏洞呢個係必然,只係睇你投放幾多資源喺風險管理。」香港中文大學信息工程學系教授劉永昌這番話言簡意賅。人類總重複相同的錯誤,近日黑客入侵電腦系統、電話騙案頻生,連數碼港和消委會這些大型機構也中招,並遭黑客勒索,就算是劉永昌自己也曾遭毒手。網絡安全已成老生常談,到底是防範不足才致系統被攻擊,還是黑客愈發滴水不漏兼且無孔不入?

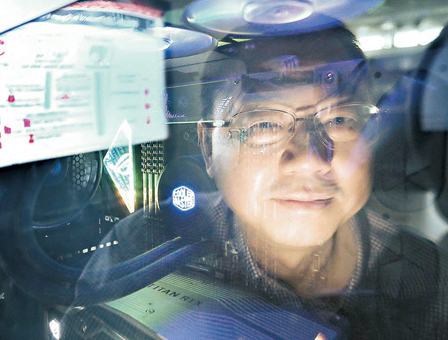

文˙ 姚超雯 圖˙李紹昌、資料圖片

1. 「區隔大法」分散存資料

帶着疑問到中大何善衡工程學大樓拜訪剛在8月出席完電腦安全會議Black Hat USA 2023的劉永昌教授,只見大樓八樓個個房間都大門緊閉,他辦公室卻中門大開,這樣豈不是沒有私隱?也許是他早就做好「風險管理」吧!看到專職是跟電腦打交道的他,辦公桌上有4部電腦毫不出奇,不過他連手機也至少有3部。他如數家珍地說:「我有iPhone、Google Pixel和Samsung的手機,都有用其他手機run(運行)啲我唔相信嘅Apps。」他邊說邊從褲袋和背囊取出不同牌子的手提電話展示,那個模樣像是多啦A夢從他的「百寶袋」中找工具。

這麼多部手機,哪一部才是他的「主機」?他有點故作神秘,只說「iPhone和Android(系統的手機)我都會用,做保安研究一定要追潮流」,以用家的身分使用不同品牌的手機,才能夠保持觸覺敏銳。

順帶問他為何有那麼多部手機和電腦,剛才還忙着找手機的他眉頭舒展,笑言「我要compartmentalize(區隔化)」,即是將資料分開存放在不同手機上。這樣做的原理就好像船舶,甚或軍事戰艦中的防水艙,即使船身一部分破損進水時,立即封艙,便不會波及其他船艙,其他防水艙仍能提供浮力,減低船隻下沉的風險。

定期備份自己的文件

這個保障自己資料安全的方法並不新鮮,但大部分人未必有分放資料的習慣。劉永昌娓娓道來他的compartmentalize大法,一是要定期備份自己的文件,並存放在另一個裝置上;二是留意網站的可信程度,然後思考如何設定密碼,「如果個網站整到求求其其,你設定跟銀行戶口一樣的密碼,當然是非常不智啦」。他會在被黑客入侵也無關痛癢的戶口設定「垃圾密碼」,假如是關乎「身家、性命和財產」的則使用他必定不會告訴其他人、也不會寫下作記錄,只用於單一戶口的密碼,而且所有密碼組合「唔可以相似,要完全唔關事」。

2. 關防毒軟件 高手也中招

常聽到最基本的保護網上帳戶方法,是定期更換或不使用同一組密碼於其他平台上,向劉永昌請教此做法是否實用。劉永昌搖頭道,說電腦一旦被入侵,「其實改密碼都無用」,因為不知道黑客入侵後幹了什麼,「可能已經在你的電腦裏放了很多有病毒的東西」。

他再三提醒一旦知道自己的電腦被入侵,首先要中斷網路連線,然後想想電腦出現「怪事」是什麼時間,判斷黑客何時入侵,將電腦「rollback(轉返)至資料未被corrupt(破壞)的時間」,然後修補好系統漏洞,不過此做法有局限,若沒有定期為電腦資料做備份,仍會損失慘重。聽上去方法似是顯淺常見,但他坦言要判斷黑客入侵電腦的確實時間有難度,「要找專家慢慢睇,但都唔易」。

勿集中使用一個電郵地址

他說現時多數網站都需要登記電郵地址,所以連電郵地址也有好幾個,「一個電郵地址接收junk email,有些電郵地址做重要的東西,有個電郵專門用作登入垃圾網站」。他如此小心謹慎,為什麼還會被黑客入侵?他神態自若地說:「係啊,我曾經被hack。」

問他那次是否像參加黑客大賽般與對方進行攻防戰,他笑言:「無無無。」他憶起那次黑客入侵事件,只嘆自己一時失手。話說有一次劉永昌外出簡報,演說期間他個人電腦的防毒軟件不斷彈出警告,為了不阻礙簡報進行,他暫時關掉防毒軟件,回到辦公室再開電腦,發現Windows登入帳號有異,他打開命令列介面(command-line interface),發現有黑客下載攻擊軟件的指令,便知道自己中招,卻不知外泄了什麼資料,他一臉無辜地:「我不知道(有什麼資料遺失了)……」

3. 「慢慢摸索系統、探你料」

一時失察致黑客入侵電腦可說是個人失誤,但有時資料外泄不是自己小心便能杜絕,他無奈說作為一般消費者,「有時都無辦法,係防不勝防」。2018年國泰航空包含約940萬乘客資訊系統曾被未獲授權取覽,其後私隱專員公署於2019年發表有關資料外泄事故調查報告中,提及國泰於2018年3月13日首次在系統中發現可疑活動迹象,因而發現該事件,同年10月24日才公布此涉及乘客資料的資料安全事件。報告中又提到國泰未能識辨一個廣為人知及可被加以利用的保安漏洞,亦未能識辨利用該漏洞的行為,同時沒有採取合理地切實可行的步驟在建立該伺服器時作適當的部署。劉永昌也是此事的受害者之一,當時他收到國泰通知他部分個人資料包括身分證號碼,可能被盜竊,他聳了一下肩膀表示自己也無可奈何,嘆道:「我都無辦法,我都要飛國泰㗎。」他指大企業要求提供身分證號碼,「就係決定同唔同佢做生意吧」,也是個人選擇。密碼被盜取,可以更改,但身分證號碼、樣貌和指紋理論上是獨一無二,「無咗(資料外泄)就一世」。他認為客戶數目如此龐大的企業「負的責任也很大,應要做得更好」,又或是政府須監管他們達更高標準的保安系統。不過事後似乎也未找到黑客身分。

多重「黑上黑」 難尋蹤迹

為何難以找到黑客蹤迹?這是一個老掉牙的問題,卻是長久以來的難題。劉永昌不厭其煩地解釋,黑客入侵初期為免被發現,不會做「大動作」,形容黑客宛如在機構潛伏多時的間諜,會先「慢慢摸索(你的電腦系統)、探你料」,到他發現到有價值的資料時才會出手。他續說,大部分網站長期有一個或以上容易入侵的漏洞 ,「這個(情况)是很common(常見)的」,而黑客只須找到一個致命漏洞攻擊,就可以入侵你的電腦,甚至利用你的電腦作為「stepping stone(踏腳石)」去攻擊其他人的電腦系統。換句話說,聰明的黑客不會用自己的電腦作攻擊武器,「他可能是經過幾十個轉折,控制完一部機再控制第二部機、第三部機去hack人」,加上用家經年累月使用不同網絡和軟件通訊,數據和信息量之大令人難以篩選出哪些網路痕迹與黑客有關。再悲觀一點地想,縱然追蹤到黑客的IP地址(又稱互聯網協定地址),若地址在境外亦難追究。更讓人頭痛的是,對比黑客只須攻擊一個系統漏洞便可入侵,作為修補漏洞的防禦者則有「千千萬萬個系統要保護,這就很難了,(跟黑客入侵的方法相比)兩者的關係是不對等的」。

4. SSO漏洞多 貪方便易出事

更駭人聽聞的是「零日漏洞」攻擊,即利用無法修復的安全漏洞作攻擊,而技術人員只有「零日」的時間找出解決方案,相當於黑客的必殺技。「黑客都是取易不取難」,必殺技當然是留着對付「high value(高價值)的目標」例如大企業和機構,黑客會優先找出較輕鬆的安全漏洞作攻擊再入侵,故升級電腦防毒軟件和防火牆可增加攻擊難度或免被入侵。有見及此,劉永昌苦口婆心地強調事前定好應變策略十分重要,尤其是機構和企業應做足準備,「預計好所有的methods and procedures(方法及程序),唔係等畀人hack咗先做」,即要事前計劃好電腦系統被入侵後要先做什麼、通知什麼人、怎樣修復系統等,「監察、防毒軟件不是百發百中,但有比沒有好」,要安裝入侵檢測系統(intrusion detection system)監察系統的異常。當然,每間公司和機構是否有足夠資源做好網絡安全,又是否願意將金錢投資於電腦保安系統就不得而知,「這是風險管理的問題」。他表示電腦系統有漏洞近乎是必然的,遭黑客攻擊是遲早的事,並打趣說:「好多時話最好嘅秘密就係全世界無人,有人的話守秘密很難。」

「消費者心理」成弱點

這個隱喻就好比單點式登錄(single sign-on,SSO),以一個帳戶登錄多個網站應用程式,例如利用Gmail登入Zoom meetings,免卻繁瑣的註冊程序。此做法看似十分便利,但由於SSO服務涉及多個平台,背後有許多安全隱患。2018年劉永昌與其他4名研究團隊成員憑藉他們的SSO服務安全研究,在美國舉行的第27屆網絡安全會議(USENIX Security Symposium)上獲facebook頒發互聯網防禦獎(Internet Defense Award)第三名,以及4萬美元研究資金。他們發現十個SSO相關的軟件開發套件有7種邏輯漏洞,黑客可利用漏洞作攻擊。也就是說只要其中一個提供SSO服務的持份者電腦系統被黑客攻擊,帳戶持有人的資料便有機會外泄。

說了那麼多,似乎沒有百分百完美的防範措施,也就不再就此話題追着劉永昌不放了。劉永昌的辦公室內有5個6層高的書櫃,其中4個放滿。科技日新月異,現時已可利用AI生成工具偽造樣貌和聲音,甚至有不法分子以此詐騙。都說網絡安全的知識總在更迭,學無止境,那麼多本書中,有沒有一本是他歷久常新的?

劉永昌腦海中隨即浮現一本書:《欺騙的藝術》(The Art of Deception: Controlling the Human Element of Security),笑道:「那是一個騙子寫的書,哈哈。」作者凱文.米特尼克(Kevin D. Mitnick)是惡名昭彰的黑客,他從書中描述有關黑客如何揣摩人的心理,並加以利用。說到這裏,劉永昌不禁感慨,無論科技多發達,只是讓騙徒行事更方便,但最終人受騙也是「消費者心理問題」,寄語收到任何可疑信息,例如關於購物積分,不要輕易點入信息中的連結,要小心求證。